Alarm bezpieczeństwa - Security alarm

Alarmowy to system zaprojektowany w celu wykrywania włamań, takich jak nielegalnego wjazdu, do budynku lub innych obszarach, takich jak w domu lub w szkole. Alarmy bezpieczeństwa stosowane w obiektach mieszkalnych, handlowych, przemysłowych i wojskowych chronią przed włamaniem ( kradzieżą ) lub zniszczeniem mienia , a także osobistą ochroną przed intruzami. Alarmy bezpieczeństwa w dzielnicach wskazują na związek z mniejszą liczbą rabunków. Alarmy samochodowe również pomagają chronić pojazdy i ich zawartość. Więzienia wykorzystują również systemy bezpieczeństwa do kontroli osadzonych .

Niektóre systemy alarmowe służą jednemu celowi ochrony przed włamaniem; systemy kombinowane zapewniają ochronę przeciwpożarową i przeciwwłamaniową. Systemy sygnalizacji włamania i napadu są połączone z systemami monitoringu telewizji przemysłowej (CCTV) w celu rejestrowania działań intruzów i są interfejsem do systemów kontroli dostępu do elektrycznie zamykanych drzwi. Istnieje wiele rodzajów systemów bezpieczeństwa. Właściciele domów zazwyczaj mają małe, samodzielne urządzenia generujące hałas. Urządzenia te mogą być również skomplikowanymi, wielozadaniowymi systemami z komputerowym monitorowaniem i sterowaniem. Może nawet zawierać dwukierunkowy głos, który umożliwia komunikację między panelem a stacją monitorującą.

Projekt

Najbardziej podstawowy alarm składa się z co najmniej jednego czujnika do wykrywania intruzów i urządzenia alarmowego do sygnalizowania włamania. Jednak typowy alarm bezpieczeństwa obiektu zawiera następujące elementy:

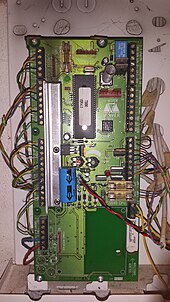

- Jednostka sterująca lokalem ( PCU ), centrala alarmowa ( ACP ) lub po prostu panel : "Mózg" systemu; odczytuje wejścia czujników, śledzi stan uzbrojenia/rozbrojenia i sygnalizuje włamania. W nowoczesnym urządzeniu zazwyczaj w metalowej obudowie znajduje się jedna lub więcej płytek drukowanych komputera . Wiele nowszych sieci często używa zamkniętych plastikowych pudełek na otwartej przestrzeni. Niektóre mają również swoje jednostki sterujące wbudowane w klawiaturę lub inny interfejs człowiek-maszyna .

- Czujniki : urządzenia wykrywające włamania. Lokalizacje czujników znajdują się na obwodzie chronionego obszaru, w jego obrębie lub w obu. Czujniki mogą wykrywać intruzów różnymi metodami. Na przykład czujniki mogą monitorować drzwi i okna pod kątem otwarcia lub monitorować niezamieszkane wnętrza pod kątem ruchu, dźwięku, wibracji lub innych zakłóceń

- Urządzenia alarmowe : Wskazują stan alarmowy. Najczęściej są to dzwonki , syreny, a także lub migające światła. Urządzenia alarmowe służą dwóm celom ostrzegania mieszkańców przed wtargnięciem i potencjalnego odstraszania włamywaczy. Urządzenia te mogą również ostrzegać mieszkańców o pożarze lub dymie

- Klawiatury : Małe urządzenia, zwykle montowane na ścianie, działają jako interfejs człowiek-maszyna do systemu. Oprócz przycisków klawiatury są zwykle wyposażone w lampki kontrolne, mały wieloznakowy wyświetlacz lub oba te elementy.

- Połączenia między komponentami. Połączenia wzajemne mogą składać się z bezpośredniego okablowania do jednostki sterującej lub połączeń bezprzewodowych z lokalnymi źródłami zasilania.

Oprócz samego systemu alarmy bezpieczeństwa często oferują usługę monitoringu. W przypadku alarmu centralka lokalu kontaktuje się z centralną stacją monitoringu. Operatorzy na stacji widzą sygnał i podejmują odpowiednie działania, takie jak kontakt z właścicielami nieruchomości, powiadomienie policji lub wysyłanie prywatnych sił bezpieczeństwa. Takie alerty są w wielu przypadkach transmitowane za pośrednictwem dedykowanych obwodów alarmowych, linii telefonicznych lub Internetu.

Typy czujników

Hermetycznie zamknięte kontaktrony

Hermetycznie zamknięty kontaktron jest popularnym typem czujnika dwuczęściowego. Przełącznik ten działa z przewodzącym elektrycznie kontaktronem, który jest albo normalnie otwarty, albo normalnie zamknięty, gdy znajduje się pod wpływem pola magnetycznego w odniesieniu do bliskości drugiego elementu, który zawiera magnes . Kiedy magnes oddala się od kontaktronu, kontaktron zamyka się lub otwiera, ponownie w zależności od tego, czy projekt jest zwykle otwarty, czy zamknięty. To działanie w połączeniu z prądem elektrycznym (zwykle 12 V DC) umożliwia centrali alarmowej wykrycie usterki w tej strefie lub obwodzie. Czujniki te są powszechne, można je znaleźć podłączone bezpośrednio do centrali alarmowej lub zwykle znajdują się w bezprzewodowych stykach drzwiowych lub okiennych jako podzespoły.

Pasywne detektory podczerwieni

Pasywny podczerwień (PIR), detektor ruchu jest jednym z najbardziej typowych czujników znaleźć w środowisku domowym oraz małe firmy. Oferuje niedrogą i niezawodną funkcjonalność. Termin pasywny odnosi się do faktu, że detektor nie generuje ani nie promieniuje energii; działa całkowicie poprzez wykrywanie energii cieplnej wydzielanej przez inne obiekty.

Ściśle mówiąc, czujniki PIR nie wykrywają ruchu; zamiast tego identyfikują nagłe zmiany temperatury w danym punkcie. Gdy intruz przechodzi przed czujnikiem, temperatura w tym punkcie wzrośnie z temperatury pokojowej do temperatury ciała , a następnie z powrotem. Ta szybka zmiana wyzwala wykrywanie.

Czujniki PIR przeznaczone do montażu na ścianie lub suficie są dostępne w różnych polach widzenia , od detektorów wąskopunktowych po radary 360 stopni. Czujniki PIR wymagają zasilania oprócz obwodu sygnalizacji detekcji.

Detektory infradźwięków

Infradźwięki detektor działa poprzez wykrywanie infradźwięki, czyli fale dźwiękowe o częstotliwości poniżej 20 Hz. Dźwięki o tych częstotliwościach są niesłyszalne dla ludzkiego ucha. Ze względu na swoje nieodłączne właściwości infradźwięki mogą pokonywać odległości kilkuset kilometrów. Sygnały infradźwiękowe mogą wynikać z erupcji wulkanów, trzęsień ziemi, fal grawitacyjnych, otwierania i zamykania drzwi oraz forsowania okien, żeby wymienić tylko kilka.

Cały system detekcji infradźwięków składa się z następujących elementów: głośnik (czujnik infradźwięków) jako wejście mikrofonowe, filtr częstotliwości porządkowej, przetwornik analogowo-cyfrowy (A/D) i wreszcie MCU służące do analizy rejestrowanego sygnału .

Za każdym razem, gdy potencjalny intruz próbuje wejść do domu, sprawdza, czy jest on zamknięty i zaryglowany, używa narzędzi na otworach lub/i wywiera nacisk i dlatego wytwarza drgania dźwiękowe o niskiej częstotliwości. Zanim intruz włamie się, detektor infradźwięków automatycznie wykryje jego działania

Celem takiego systemu jest wykrycie włamywaczy przed wejściem do domu, aby uniknąć zarówno kradzieży, jak i wandalizmu. Wrażliwość zależy od wielkości domu i obecności zwierząt.

Detektory ultradźwiękowe

Te aktywne detektory przesyłają ultradźwiękowe fale dźwiękowe, które są niesłyszalne dla ludzi, wykorzystując częstotliwości od 15 kHz do 75 kHz. Zasada przesunięcia Dopplera jest podstawową metodą działania, która wykrywa zmianę częstotliwości spowodowaną ruchem obiektu. Ta detekcja ma miejsce, gdy obiekt musi spowodować zmianę częstotliwości ultradźwiękowej odbiornika w stosunku do częstotliwości nadawczej.

Detektor ultradźwiękowy działa na zasadzie nadajnika emitującego sygnał ultradźwiękowy do chronionego obszaru. Obiekty stałe (takie jak otaczająca podłoga, ściany i sufit) odbijają fale dźwiękowe, które odbiornik wykryje. Ponieważ fale ultradźwiękowe są przesyłane przez powietrze, przedmioty o twardych powierzchniach mają tendencję do odbijania większości energii ultradźwiękowej, podczas gdy miękkie powierzchnie mają tendencję do pochłaniania jej najwięcej.

Gdy powierzchnie są nieruchome, częstotliwość fal wykrywanych przez odbiornik będzie równa częstotliwości nadawanej. Jednak zmiana częstotliwości nastąpi w wyniku działania zasady Dopplera, gdy osoba lub obiekt porusza się w kierunku lub od detektora. Takie zdarzenie inicjuje sygnał alarmowy. Ta technologia nie jest aktywna w wielu nieruchomościach, ponieważ wielu specjalistów od alarmów uważa ją za przestarzałą.

Detektory mikrofalowe

To urządzenie emituje mikrofale z nadajnika i wykrywa wszelkie odbite mikrofale lub zmniejszenie natężenia wiązki za pomocą odbiornika. Nadajnik i odbiornik są zwykle połączone w jednej obudowie (monostatycznej) do zastosowań wewnętrznych i oddzielnej obudowie (bistatycznej) do zastosowań zewnętrznych. Aby zmniejszyć liczbę fałszywych alarmów, ten typ detektora jest zwykle łączony z pasywnym detektorem podczerwieni lub alarmem marki Dual Tec lub podobnym.

Detektory mikrofalowe reagują na przesunięcie Dopplera częstotliwości odbitej energii, przesunięciem fazowym lub nagłym obniżeniem poziomu odbieranej energii. Każdy z tych efektów może wskazywać na ruch intruza.

- Zalety: niski koszt, łatwy montaż, niewidoczna bariera obwodowa. Nie ma na nią wpływu mgła, deszcz, śnieg, burze piaskowe ani wiatr.

- Wady: Może mieć wpływ na obecność wody kapiącej na ziemię. Zazwyczaj potrzebny jest sterylny obszar prześwitu, aby zapobiec częściowemu zablokowaniu pola wykrywania.

Kompaktowy radar dozorowy

Kompaktowy radar dozorowy emituje mikrofale z nadajnika i wykrywa wszelkie odbite mikrofale. Są podobne do detektorów mikrofalowych, ale mogą wykryć dokładną lokalizację intruzów na obszarach o powierzchni setek akrów. Dzięki możliwości pomiaru zasięgu, kąta, prędkości, kierunku i rozmiaru celu, CSR może wskazać precyzyjne współrzędne GPS intruza. Te informacje o celu są zwykle wyświetlane na mapie, interfejsie użytkownika lub oprogramowaniu do orientacji sytuacyjnej, które definiuje strefy alertów geograficznych lub geofence z różnymi typami działań inicjowanych w zależności od pory dnia i innych czynników. CSR jest powszechnie stosowany do ochrony poza ogrodzeniem linii krytycznych obiektów, takich jak podstacje elektryczne, elektrownie, zapory i mosty.

Wiązki fotoelektryczne

Systemy wiązek fotoelektrycznych wykrywają obecność intruza poprzez przesyłanie niewidzialnych wiązek światła podczerwonego przez obszar, w którym te wiązki mogą być zakłócone. Aby poprawić powierzchnię wykrywania, wiązki są często stosowane w stosach po dwie lub więcej. Jeśli jednak intruz jest świadomy obecności technologii, można tego uniknąć. Technologia może być skutecznym systemem wykrywania dalekiego zasięgu, jeśli zostanie zainstalowana w stosach po trzy lub więcej, w których nadajniki i odbiorniki są przesunięte, tworząc barierę podobną do ogrodzenia. Systemy są dostępne zarówno do zastosowań wewnętrznych, jak i zewnętrznych. Aby zapobiec tajnemu atakowi za pomocą dodatkowego źródła światła używanego do trzymania detektora w stanie zamkniętym podczas przejścia intruza, większość systemów używa i wykrywa modulowane źródło światła. - Zalety: niski koszt, łatwy w instalacji. Do działania wymagana jest bardzo mała przestrzeń sterylna - Wady: Pod wpływem mgły lub bardzo wysokiej jasności. W przypadku niektórych kamer można zlokalizować położenie nadajnika.

Wykrywanie zbicia szkła

Czujka zbicia szkła może być stosowany do ochrony wewnętrznej budynku obwód. Czujniki akustyczne zbicia szkła są montowane w bezpośredniej bliskości tafli szkła i nasłuchują częstotliwości dźwiękowych związanych z pęknięciem szkła.

Sejsmiczne czujniki zbicia szyby, ogólnie nazywane czujnikami wstrząsów, różnią się tym, że są instalowane na szybie. Kiedy szkło pęka, wytwarza określone częstotliwości uderzeń, które przechodzą przez szkło, a często przez ramę okna oraz otaczające ściany i sufit. Zazwyczaj najintensywniejsze generowane częstotliwości wynoszą od 3 do 5 kHz, w zależności od rodzaju szkła i obecności warstwy pośredniej z tworzywa sztucznego. Sejsmiczne czujniki zbicia szyby wyczuwają te częstotliwości wstrząsów i generują z kolei stan alarmowy.

Folia okienna to mniej wyrafinowana, w większości przestarzała metoda wykrywania, która polega na przyklejeniu cienkiego paska folii przewodzącej po wewnętrznej stronie szyby i przepuszczeniu przez nią prądu elektrycznego o małej mocy. Rozbicie szyby ma na celu rozerwanie folii i przerwanie obwodu.

Czujki dymu, ciepła i czadu

Większość systemów może być również wyposażona w czujniki dymu, ciepła i/lub czadu . Są one również znane jako strefy 24-godzinne (które są włączone przez cały czas). Czujki dymu i ciepła chronią przed ryzykiem pożaru różnymi metodami detekcji. Detektory tlenku węgla pomagają chronić przed ryzykiem zatrucia tlenkiem węgla. Chociaż centrala alarmowa intruz może mieć również te czujniki podłączone, nie może spełniać wszystkich lokalnych przepisów przeciwpożarowych wymagań systemu sygnalizacji pożaru.

Tradycyjne czujki dymu to technicznie jonizacyjne czujki dymu, które wytwarzają prąd elektryczny między dwiema metalowymi płytkami i uruchamiają alarm, gdy zostanie zakłócony przez dym dostający się do komory. Alarmy dymu z jonizacją mogą szybko wykryć niewielkie ilości dymu wytwarzanego przez szybko płonące pożary, takie jak pożary podczas gotowania lub te zasilane papierem lub łatwopalnymi cieczami. Nowszym i być może bezpieczniejszym typem jest fotoelektryczna czujka dymu. Zawiera źródło światła w światłoczułym czujniku elektrycznym, który jest ustawiony pod kątem 90 stopni do czujnika. Zwykle światło ze źródła światła pada na wprost i nie trafia do czujnika. Kiedy dym dostanie się do komory, rozprasza światło, które następnie uderza w czujnik i uruchamia alarm. Fotoelektryczne czujniki dymu zazwyczaj szybciej reagują na pożar we wczesnym, tlącym się etapie – zanim źródło ognia wybuchnie.

Czujniki ruchu

Czujniki ruchu to urządzenia wykorzystujące różne formy technologii do wykrywania ruchu. Technologia stosowana zwykle w czujnikach ruchu do wyzwalania alarmu obejmuje podczerwień, ultradźwięki, wibracje i kontakt. Czujniki o podwójnej technologii łączą dwie lub więcej form wykrywania w celu ograniczenia fałszywych alarmów, ponieważ każda metoda ma swoje zalety i wady. Tradycyjnie czujniki ruchu są integralną częścią systemu bezpieczeństwa w domu. Urządzenia te są zwykle instalowane w celu pokrycia dużego obszaru, ponieważ zwykle obejmują do 40 stóp z polem widzenia 135 °.

Alarmy na podjeździe

Systemy alarmowe na wjeździe można łączyć z większością systemów bezpieczeństwa i automatyki. Mają na celu ostrzeganie mieszkańców przed nieoczekiwanymi gośćmi, intruzami lub dostawami przybywającymi do nieruchomości. Występują w opcjach wykrywania ruchu magnetycznego i na podczerwień. Alarmy wjazdowe można również zakupić w systemach przewodowych i bezprzewodowych. Są one powszechne w systemach bezpieczeństwa obszarów wiejskich, a także w zastosowaniach komercyjnych.

Czujniki elektromechaniczne (wstrząsające)

Te urządzenia elektromechaniczne są montowane na barierkach i służą przede wszystkim do wykrywania ataku na samą konstrukcję. Technologia opiera się na niestabilnej konfiguracji mechanicznej, która stanowi część obwodu elektrycznego. Gdy wystąpi ruch lub wibracje, niestabilna część obwodu porusza się i przerywa przepływ prądu, co powoduje alarm. Medium przenoszące drgania musi być odpowiednio dobrane do konkretnego czujnika, ponieważ najlepiej nadają się do różnych typów konstrukcji i konfiguracji. Technologia ta jest stopniowo zastępowana inteligentnymi systemami opartymi na akcelerometrach cyfrowych .

- Zalety: Niedrogi i łatwy montaż na istniejących ogrodzeniach.

- Wady: Musi być zamontowany na ogrodzeniu. Mając charakter mechaniczny, system nie jest w stanie analizować różnic we wzorcu drgań (na przykład różnicy między podmuchami wiatru a osobą wspinającą się po ogrodzeniu).

Wykrywacze metali żelaznych

Zmiana lokalnego pola magnetycznego spowodowana obecnością metali żelaznych indukuje prąd w zakopanych czujnikach (zakopanych kablach lub czujnikach dyskretnych), które są analizowane przez system. Jeśli zmiana przekracza określony próg, generowany jest alarm. Ten typ czujnika może być używany do wykrywania intruzów niosących znaczne ilości metalu, takich jak broń palna, dzięki czemu idealnie nadaje się do zastosowań związanych z kłusownictwem .

Pole elektrostatyczne

Ten czujnik wolumetryczny, czasami nazywany polem E, wykorzystuje czujnik zbliżeniowy pola elektrycznego i może być instalowany na budynkach, obrzeżach, ogrodzeniach i ścianach. Posiada również możliwość montażu wolnostojącego na dedykowanych słupach. System wykorzystuje generator pola elektromagnetycznego, który zasila jeden przewód, a drugi przewód detekcyjny biegnie równolegle do niego. Przewód detekcyjny jest podłączony do procesora sygnałowego, który analizuje:

- zmiana amplitudy (masy intruza),

- zmiana kursu (ruch intruza),

- zaprogramowany czas zakłócenia (czas, w którym intruz znajduje się we wzorcu).

Pozycje te określają charakterystykę intruza, a gdy wszystkie trzy zostaną wykryte jednocześnie, generowany jest sygnał alarmowy.

Bariera może zapewnić ochronę pionową od podłoża do wysokości słupków montażowych (zwykle 4–6 metrów wysokości), w zależności od liczby zainstalowanych przewodów czujnika. Zazwyczaj jest konfigurowany w strefach o długości około 200 metrów.

- Zaleta: wysokie bezpieczeństwo (trudne do pokonania), wysokie pionowe pole wykrywania.

- Wady: Drogie, krótkie strefy, co oznacza więcej elektroniki (a tym samym wyższy koszt).

Systemy mikrofonowe

Systemy mikrofonowe różnią się konstrukcją (na przykład reflektory w dziedzinie czasu lub urządzenia piezoelektryczne ), ale każdy z nich opiera się na wykrywaniu intruza próbującego przeciąć lub wspiąć się na ogrodzenie. Zazwyczaj mikrofonowe systemy detekcji są instalowane jako kable czujnikowe przymocowane do sztywnych ogrodzeń z drutu łańcuchowego, jednak niektóre wyspecjalizowane wersje tych systemów mogą być również instalowane jako systemy zakopane pod ziemią. W zależności od wybranej wersji może być wrażliwy na różne częstotliwości lub poziomy hałasu lub wibracji. System oparty jest na kablu koncentrycznym lub elektromagnetycznym, przy czym sterownik ma możliwość rozróżnienia sygnałów z przecinanego kabla lub łańcucha, intruza wspinającego się po ogrodzeniu, czy złych warunków pogodowych.

Systemy są przeznaczone do wykrywania i analizowania przychodzących sygnałów elektronicznych odbieranych z kabla czujnika, a następnie do generowania alarmów z sygnałów przekraczających ustalone warunki. Systemy mają regulowaną elektronikę, która umożliwia instalatorom zmianę czułości czujek alarmowych w celu dostosowania do określonych warunków środowiskowych. Strojenie systemu odbywa się zwykle podczas uruchamiania urządzeń detekcyjnych.

- Zalety: Stosunkowo niedrogi w porównaniu z innymi systemami i łatwy w instalacji.

- Wada: Starsze systemy mogą mieć wysoki wskaźnik fałszywych alarmów spowodowanych wiatrem i innymi odległościami, chociaż nowsze systemy wykorzystują DSP (cyfrowe przetwarzanie sygnału) do przetwarzania sygnału i znacznie zmniejszają liczbę fałszywych alarmów w niektórych przypadkach.

Systemy ogrodzeniowe z drutu napiętego

System bezpieczeństwa obwodowego z napiętym drutem jest w zasadzie niezależnym ekranem napiętych drutów potykających zwykle montowanych na ogrodzeniu lub ścianie. Alternatywnie, ekran może być tak gruby, że nie ma potrzeby stosowania podtrzymującego ogrodzenia z drutu łańcuchowego. Systemy te są przeznaczone do wykrywania wszelkich fizycznych prób przebicia się przez barierę. Systemy napiętych przewodów mogą współpracować z różnymi przełącznikami lub detektorami, które wykrywają ruch na każdym końcu napiętych przewodów. Te przełączniki lub detektory mogą być prostym stykiem mechanicznym, przetwornikiem siły statycznej lub elektronicznym czujnikiem tensometrycznym. Niechcianych alarmów powodowanych przez ptaki i inne zwierzęta można uniknąć, dostosowując czujniki tak, aby ignorowały obiekty, które wywierają niewielki nacisk na przewody. Tego typu system jest podatny na atak intruzów przekopujących się pod ogrodzeniem. Aby zapobiec tego typu atakom, montowana jest betonowa podstawa bezpośrednio pod ogrodzeniem.

- Zalety: niski wskaźnik fałszywych alarmów, bardzo niezawodne czujniki i wysoki wskaźnik wykrywalności.

- Wady: bardzo drogie i skomplikowane w instalacji.

Światłowód

Do wykrywania intruzów można użyć kabla światłowodowego, mierząc różnicę w ilości światła przesyłanego przez rdzeń światłowodu. Można zastosować różne technologie wykrywania światłowodów, w tym rozpraszanie Rayleigha lub interferometrię. Jeśli kabel zostanie zakłócony, światło zostanie zmienione i wykryte zostanie wtargnięcie. Kabel można przymocować bezpośrednio do ogrodzenia z drutu kolczastego lub przymocować do stalowej taśmy kolczastej, która służy do ochrony szczytów ścian i ogrodzeń. Ten rodzaj taśmy z zadziorami zapewnia dobry fizyczny środek odstraszający, a także natychmiastowy alarm, jeśli taśma zostanie przecięta lub poważnie zniekształcona.

- Zalety: Oparty na kablu, bardzo podobny do systemu mikrofonowego i łatwy w instalacji. Pozwól pokryć duże obwody (kilkadziesiąt kilometrów).

- Wada: Zazwyczaj działa w sposób podobny do systemów opartych na mikrofonie, ale przy wyższych kosztach i złożoności ze względu na zastosowanie technologii światłowodowej.

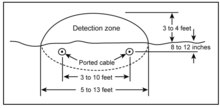

Przeniesiony kabel koncentryczny

System ten wykorzystuje zasadę zakłóceń pola elektromagnetycznego opartą na dwóch nieekranowanych (lub „nieszczelnych”) kablach koncentrycznych zakopanych na głębokości około 30 cm (1 ft.) i oddalonych o 1 m (3 ft.). Nadajnik emituje ciągłą energię o częstotliwości radiowej (RF) wzdłuż jednego kabla, a energia jest odbierana przez drugi kabel. Gdy zmiana natężenia pola słabnie z powodu obecności obiektu i osiąga wstępnie ustawiony dolny próg, generowany jest stan alarmowy. Po instalacji system jest ukryty. Należy zadbać o to, aby otaczająca gleba zapewniała dobry drenaż, aby uniknąć uciążliwych alarmów.

- Zaleta: ukryta jako forma zakopana.

- Wady: mogą mieć wpływ szumy RF, trudne do zainstalowania.

Bezpieczeństwo ogrodzenia elektrycznego

Bezpieczne ogrodzenia elektryczne składają się z drutów, które przenoszą impulsy prądu elektrycznego, aby zapewnić nieśmiercionośny wstrząs i odstraszyć potencjalnych intruzów. Manipulowanie ogrodzeniem powoduje również alarm, który jest rejestrowany przez elektryzator ogrodzenia elektrycznego, a także może wyzwalać syrenę, stroboskop i / lub powiadomienia do pokoju kontrolnego lub bezpośrednio do właściciela za pośrednictwem poczty e-mail lub telefonu. W praktyce ogrodzenia elektryczne zabezpieczające są rodzajem matrycy czujników, która działa jako (lub część) fizycznej bariery, psychologicznego środka odstraszającego potencjalnych intruzów oraz jako część systemu alarmowego.

- Zalety: tańsza niż wiele innych metod, mniejsze prawdopodobieństwo wywoływania fałszywych alarmów niż wiele innych alternatywnych metod ochrony obwodowej oraz najwyższy psychologiczny środek odstraszający ze wszystkich metod.

- Wada: możliwość niezamierzonego wstrząsu.

Systemy przewodowe, bezprzewodowe i hybrydowe

Sygnał wyzwalający z każdego czujnika jest przesyłany do jednej lub więcej jednostek sterujących za pomocą przewodów lub środków bezprzewodowych (radio, nośna linia, podczerwień). Systemy przewodowe są wygodne, gdy czujniki (takie jak czujniki PIR, czujniki dymu itp.) wymagają zewnętrznego zasilania do prawidłowego działania; jednak ich instalacja może być bardziej kosztowna. Podstawowe systemy przewodowe wykorzystują topologię sieci w postaci gwiazdy , w której panel znajduje się logicznie w centrum, a wszystkie urządzenia domowe prowadzą swoje przewody z powrotem do panelu. Bardziej złożone panele wykorzystują topologię sieci magistrali, w której przewód jest w zasadzie pętlą danych wokół obiektu i ma przyłącza dla urządzeń czujnikowych, które muszą zawierać unikalny identyfikator urządzenia zintegrowany z samym urządzeniem czujnikowym (np. id. herbatnik). Systemy przewodowe mają również tę zaletę, że jeśli są prawidłowo okablowane, na przykład w podwójnej pętli, są wykrywane przez manipulacje .

Z drugiej strony systemy bezprzewodowe często wykorzystują nadajniki zasilane bateryjnie, które są łatwiejsze w instalacji i mają tańsze koszty rozruchu, ale mogą zawieść, jeśli baterie nie są konserwowane. W zależności od odległości i materiałów konstrukcyjnych może być wymagany jeden lub więcej wzmacniaczy bezprzewodowych, aby niezawodnie dostarczyć sygnał do centrali alarmowej. System bezprzewodowy można łatwo przenieść do nowego domu, co jest zaletą dla tych, którzy wynajmują lub często się przeprowadzają. Ważniejszym dla bezpieczeństwa połączeniem bezprzewodowym jest połączenie między centralą a stacją monitorującą. Bezprzewodowy monitoring systemu alarmowego chroni przed przecięciem kabla przez włamywacza lub awarią dostawcy Internetu. Ta pełna konfiguracja bezprzewodowa jest powszechnie określana jako 100% bezprzewodowa.

Systemy hybrydowe wykorzystują zarówno czujniki przewodowe, jak i bezprzewodowe, aby osiągnąć korzyści obu. Nadajniki można również podłączyć przez obwody elektryczne obiektu, aby przesyłać zakodowane sygnały do jednostki sterującej (nośna linii). Centrala ma zazwyczaj osobny kanał lub strefę dla czujników włamaniowych i przeciwpożarowych, a lepsze systemy mają osobną strefę dla każdego innego czujnika, a także wewnętrzne wskaźniki awarii (zanik sieci, słaba bateria, przerwany przewód itp.).

Połączenie alarmowe i monitorowanie

W zależności od aplikacji wyjście alarmowe może być lokalne, zdalne lub kombinowane. Alarmy lokalne nie obejmują monitorowania, ale mogą obejmować sygnalizatory wewnętrzne i/lub zewnętrzne (np. dzwonek z napędem lub syrenę elektroniczną) i światła (np. światło stroboskopowe ), które mogą być przydatne do sygnalizowania ostrzeżenia o ewakuacji dla ludzi podczas alarmów przeciwpożarowych lub tam, gdzie można mieć nadzieję szybko odstraszyć włamywacza-amatora. Jednak przy powszechnym stosowaniu systemów alarmowych (zwłaszcza w samochodach) fałszywe alarmy są bardzo częste i wielu mieszkańców miast raczej ignoruje alarmy niż prowadzi dochodzenie, nie mówiąc już o kontaktowaniu się z odpowiednimi władzami. Krótko mówiąc, może w ogóle nie być odpowiedzi. Na obszarach wiejskich, gdzie nikt nie może usłyszeć dzwonka przeciwpożarowego lub syreny przeciwwłamaniowej, światła lub dźwięki mogą nie mieć większego znaczenia, ponieważ najbliżsi ratownicy mogą przybyć zbyt późno, aby uniknąć strat.

Zdalne systemy alarmowe służą do podłączenia jednostki sterującej do określonego z góry monitora i występują w wielu różnych konfiguracjach. Zaawansowane systemy łączą się ze stacją centralną lub pierwszą służbą ratunkową (np. policja/straż pożarna/medycyna) za pośrednictwem bezpośredniego przewodu telefonicznego, sieci komórkowej, sieci radiowej (tj. GPRS/GSM) lub ścieżki IP. W przypadku podwójnej sygnalizacji dwie z tych opcji są wykorzystywane jednocześnie. Monitorowanie alarmów obejmuje nie tylko czujniki, ale także sam nadajnik komunikacyjny. Chociaż bezpośrednie obwody telefoniczne są nadal dostępne w niektórych obszarach w firmach telefonicznych, ze względu na ich wysoki koszt i pojawienie się podwójnej sygnalizacji przy stosunkowo niższych kosztach, stają się one rzadkością. Bezpośrednie połączenia są obecnie najczęściej spotykane tylko w budynkach władz federalnych, stanowych i lokalnych lub na kampusie szkolnym, który ma dedykowany oddział ochrony, policję, straż pożarną lub oddział ratunkowy (w Wielkiej Brytanii komunikacja jest możliwa tylko z centrum odbioru alarmu – komunikacja bezpośrednio ze służbami ratunkowymi jest zabroniona).

Bardziej typowe systemy zawierają cyfrową jednostkę komunikacji komórkowej, która połączy się ze stacją centralną (lub inną lokalizacją) za pośrednictwem publicznej komutowanej sieci telefonicznej (PSTN) i podniesie alarm za pomocą syntezowanego głosu lub coraz częściej za pomocą zakodowanego ciągu wiadomości, który centrala dekodowania stacji. Mogą one łączyć się ze zwykłym systemem telefonicznym po stronie systemowej punktu rozgraniczającego , ale zazwyczaj łączą się po stronie klienta przed wszystkimi telefonami w monitorowanym obiekcie, aby system alarmowy mógł przejąć linię, odcinając wszelkie aktywne połączenia i połączenia. w razie potrzeby firma monitorująca. Podwójny system sygnalizacji podniósłby alarm bezprzewodowo za pośrednictwem ścieżki radiowej (GPRS/GSM) lub ścieżki komórkowej, wykorzystując linię telefoniczną lub linię szerokopasmową jako rezerwę przezwyciężającą wszelkie kompromisy z linią telefoniczną. Enkodery można zaprogramować tak, aby wskazywały, który konkretny czujnik został wyzwolony, a monitory mogą pokazywać fizyczną lokalizację (lub „strefę”) czujnika na liście lub nawet na mapie chronionego obiektu, co może zwiększyć skuteczność odpowiedzi. Na przykład alarm czujnika ciepła w połączeniu z czujnikiem płomienia w tym samym obszarze jest bardziej niezawodnym wskazaniem rzeczywistego pożaru niż samo wskazanie jednego lub drugiego czujnika.

Wiele paneli alarmowych jest wyposażonych w zapasową ścieżkę komunikacyjną do użytku, gdy podstawowy obwód PSTN nie działa. Nadmiarowy dialer może być podłączony do drugiego toru komunikacyjnego lub do wyspecjalizowanego kodowanego telefonu komórkowego , radia lub urządzenia interfejsu internetowego, aby całkowicie ominąć PSTN i udaremnić celowe manipulowanie liniami telefonicznymi. Już sam fakt, że ktoś majstrował przy linii mógł wywołać alarm nadzoru przez sieć radiową, dając wczesne ostrzeżenie o zbliżającym się problemie (np. podpaleniu). W niektórych przypadkach odległy budynek może nie mieć usługi telefonicznej PSTN, a koszt wykonania wykopów i prowadzenia linii bezpośredniej może być zaporowy. Jako podstawową metodę komunikacji można użyć bezprzewodowego urządzenia komórkowego lub radiowego.

W Wielkiej Brytanii najbardziej popularne rozwiązanie tego typu jest w zasadzie podobne do powyższego, ale z odwróconymi ścieżkami podstawowymi i zapasowymi. Wykorzystanie ścieżki radiowej (GPRS/GSM) jako głównej ścieżki sygnalizacyjnej jest nie tylko szybsze niż PSTN, ale także pozwala na ogromne oszczędności, ponieważ można przesyłać nieograniczone ilości danych bez dodatkowych kosztów.

Monitorowanie alarmów szerokopasmowych

Coraz częstsze wdrażanie technologii Voice over IP (VoIP) prowadzi do przyjęcia szerokopasmowej sygnalizacji do zgłaszania alarmów. Wiele lokalizacji wymagających instalacji alarmowych nie posiada już konwencjonalnych linii telefonicznych (POTS), a centrale alarmowe z funkcją konwencjonalnego wybierania telefonicznego nie działają niezawodnie w niektórych rodzajach usług VoIP.

Dial-up analogowe centrale alarmowe lub systemy z szeregowymi/równoległymi portami danych mogą być migrowane do sieci szerokopasmowej poprzez dodanie urządzenia serwera alarmowego, które konwertuje sygnały telefoniczne lub ruch w porcie danych na wiadomości IP odpowiednie do transmisji szerokopasmowej. Jednak bezpośrednie wykorzystanie VoIP (port POTS na terminalu lokalowym) do przesyłania alarmów analogowych bez serwera alarmowego jest problematyczne, ponieważ kodeki audio stosowane w całej ścieżce transmisji sieciowej nie mogą zagwarantować odpowiedniego poziomu niezawodności lub jakości usługi akceptowalnej dla aplikacji .

W odpowiedzi na zmieniającą się publiczną sieć komunikacyjną i nowe systemy alarmowe często mogą wykorzystywać sygnalizację szerokopasmową jako metodę transmisji alarmów, a producenci włączają możliwość raportowania IP bezpośrednio do swoich central alarmowych. Gdy Internet jest używany jako podstawowa metoda sygnalizacji w krytycznych aplikacjach bezpieczeństwa i ochrony życia, częste komunikaty nadzoru są konfigurowane w celu rozwiązania problemów związanych z zasilaniem awaryjnym sprzętu sieciowego i czasem dostarczania sygnału. Jednak w przypadku typowych zastosowań problemy z łącznością są kontrolowane przez zwykłe komunikaty nadzoru, wysyłane codziennie lub co tydzień.

Istnieją różne protokoły transmisji alarmów IP, ale większość z obecnie używanych jest prawnie zastrzeżona. Tak jak ujednolicono i opublikowano formaty wykorzystywane do konwencjonalnego raportowania telefonicznego, obecnie standaryzowana jest sygnalizacja szerokopasmowa do raportowania alarmów. W 2007 roku amerykańscy producenci alarmów opracowali otwarty standard o nazwie DC-09. Norma ta została zaakceptowana jako amerykańska norma krajowa i jest opublikowana jako ANSI/SIA DC-09-2007. [ref: ANSI/SIA DC-09-2007] bez Protokół udostępnia schemat kodowania i mechanizm transportu do przenoszenia danych z 17 wcześniej zdefiniowanych protokołów alarmowych, w tym najnowszych protokołów Contact ID, SIA DC-03 i SIA 2000. [ref: ANSI/SIA DC-07-2001.04] Kilku producentów paneli i odbiorników opracowuje lub wydało wsparcie dla DC-09.

Podwójna sygnalizacja alarmu radiowego

Podwójna sygnalizacja to metoda transmisji alarmu, która wykorzystuje sieć telefonii komórkowej oraz ścieżkę telefoniczną i/lub IP do przesyłania z dużą prędkością sygnałów włamania, pożaru i ataku osobistego z chronionego obiektu do Centrum Odbioru Alarmów (ARC). Najczęściej wykorzystuje GPRS lub GSM, szybką technologię sygnalizacyjną używaną do wysyłania i odbierania „pakietów” danych, dodatkowo z linią telefoniczną. Opcja IP nie jest używana tak często ze względu na problemy z instalacją i konfiguracją, ponieważ oprócz wiedzy na temat instalacji alarmów często wymagany jest wysoki poziom wiedzy informatycznej.

Podwójny sygnalizator komunikacyjny jest podłączony do centrali alarmowej w instalacji bezpieczeństwa i jest elementem przesyłającym alarm do SMA. Może to zrobić na wiele różnych sposobów, za pośrednictwem toru radiowego GPRS, toru radiowego GSM lub za pośrednictwem linii telefonicznej/lub IP, jeśli zostało to wybrane. Te liczne ścieżki sygnalizacyjne są obecne i działają jednocześnie, wspierając się nawzajem, aby zminimalizować narażenie nieruchomości na intruzów. W przypadku awarii zawsze jest jedna forma kopii zapasowej iw zależności od producenta do trzech ścieżek działających jednocześnie. Zanim pojawiły się podwójne systemy sygnalizacji, policja i posiadacze kluczy byli często wzywani do lokalu z powodu sygnału alarmowego na ścieżce telefonicznej tylko po to, aby odkryć, że to awaria sieci, a nie prawdziwy alarm

Podwójne ścieżki pozwalają odróżnić awarie sprzętu od prawdziwego ataku na alarm. Pomaga to wyeliminować fałszywe alarmy i niepotrzebne reakcje. Podwójna sygnalizacja znacznie pomogła w przywróceniu reakcji policji, jak w przypadku przecięcia linii telefonicznej, ponieważ podwójna sygnalizacja może nadal wysyłać połączenia alarmowe za pośrednictwem jednej ze swoich alternatywnych ścieżek, potwierdzając lub odrzucając alarm ze ścieżki początkowej.

W Wielkiej Brytanii firma CSL DualCom Ltd była pionierem podwójnej sygnalizacji w 1996 roku. W ten sposób firma zaoferowała pierwszą wiarygodną alternatywę dla istniejącej sygnalizacji alarmowej, jednocześnie wyznaczając obecny standard profesjonalnego dwutorowego monitorowania bezpieczeństwa. Sygnalizacja podwójna jest obecnie uważana za standardowy format sygnalizacji alarmów i jest należycie określona przez wszystkie wiodące towarzystwa ubezpieczeniowe.

Monitorowanie alarmu nasłuchowego

Monitorowane alarmy i zestawy głośnomówiące pozwalają centrali na rozmowę z właścicielem domu lub intruzem. Może to być korzystne dla właściciela w nagłych przypadkach medycznych. W przypadku rzeczywistych włamań telefony głośnomówiące pozwalają stacji centralnej nakłaniać intruza do zaprzestania i zaprzestania działań, gdy jednostki reagowania zostały wysłane. Monitorowanie alarmów nasłuchowych jest również znane w Wielkiej Brytanii jako monitorowanie natychmiastowej reakcji dźwiękowej lub mówiące systemy alarmowe.

Usługi monitorowania alarmów

Lista usług monitorowanych na Stacji Centralnej została rozszerzona w ciągu ostatnich kilku lat o: Kontrola dostępu ; Monitoring CCTV; Weryfikacja alarmu; Monitoring środowiska; Monitorowanie alarmu włamaniowego; Alarm przeciwpożarowy i monitorowanie tryskaczy; Monitorowanie stanu krytycznego; Monitorowanie odpowiedzi medycznych; Monitoring telefoniczny windy; Monitorowanie alarmu napadowego lub napadowego; Monitorowanie przymusu; Testy Auto Dialer; Otwórz i zamknij nadzór i raportowanie sygnału; Raporty wyjątków; oraz zarządzanie kodami PIN lub kodami dostępu. Coraz częściej stacje centralne udostępniają te informacje bezpośrednio użytkownikom końcowym za pośrednictwem Internetu i bezpiecznego logowania, aby samodzielnie przeglądać i tworzyć niestandardowe raporty dotyczące tych zdarzeń.

Reakcja na alarm

W Stanach Zjednoczonych policja reaguje na co najmniej 36 milionów aktywacji alarmów każdego roku, co szacuje się na 1,8 miliarda dolarów rocznie.

W zależności od wyzwalanej strefy, liczby i kolejności stref, pory dnia i innych czynników, centrum monitorowania alarmów może automatycznie inicjować różne działania. Operatorzy stacji centralnej mogą zostać poinstruowani, aby natychmiast wezwać służby ratunkowe lub najpierw zadzwonić do chronionego obiektu lub zarządcy nieruchomości, aby spróbować ustalić, czy alarm jest prawdziwy. Operatorzy mogli również zacząć dzwonić na listę numerów telefonów podanych przez klienta, aby skontaktować się z kimś w celu sprawdzenia chronionego obiektu. Niektóre strefy mogą wywołać telefon do lokalnej firmy zajmującej się olejem opałowym w celu sprawdzenia systemu lub telefon do właściciela ze szczegółami, które pomieszczenie może zostać zalane. Niektóre systemy alarmowe są połączone z systemami monitoringu wideo , dzięki czemu bieżące wideo z obszaru włamania może być natychmiast wyświetlane na zdalnym monitorze, nie wspominając o nagrywaniu.

Niektóre systemy alarmowe wykorzystują technologię monitoringu audio i wideo w czasie rzeczywistym w celu weryfikacji zasadności alarmu. W niektórych gminach w Stanach Zjednoczonych tego typu weryfikacja alarmów umożliwia umieszczenie chronionej nieruchomości na liście „zweryfikowanych odpowiedzi”, co pozwala na szybsze i bezpieczniejsze reakcje policji.

Pierwszy domowy system bezpieczeństwa wideo został opatentowany 2 grudnia 1969 przez wynalazczynię Marie Brown. System wykorzystywał nadzór telewizyjny.

Kontrola dostępu i kody omijania

Aby być użytecznym, system sygnalizacji włamania jest dezaktywowany lub rekonfigurowany, gdy obecny jest upoważniony personel. Autoryzacja może być sygnalizowana na wiele sposobów, często za pomocą kluczy lub kodów używanych w centrali lub panelu zdalnym w pobliżu wejścia. Alarmy o wysokim poziomie bezpieczeństwa mogą wymagać wielu kodów lub odcisku palca, identyfikatora, geometrii dłoni, skanowania siatkówki, generatora zaszyfrowanej odpowiedzi i innych środków, które są uważane za wystarczająco bezpieczne do tego celu.

Nieudane autoryzacje powinny skutkować alarmem lub przynajmniej czasową blokadą, aby zapobiec eksperymentowaniu z możliwymi kodami. Niektóre systemy można skonfigurować tak, aby umożliwiały dezaktywację poszczególnych czujników lub grup. Inne można również zaprogramować tak, aby pomijały lub ignorowały poszczególne czujniki (raz lub wiele razy) i pozostawiały pozostałą część systemu uzbrojoną. Ta funkcja jest użyteczna, aby umożliwić otwieranie i zamykanie pojedynczych drzwi przed uzbrojeniem alarmu lub aby umożliwić osobie wyjście, ale nie powrót. Zaawansowane systemy umożliwiają stosowanie wielu kodów dostępu, a nawet pozwalają na użycie ich tylko raz lub w określone dni lub tylko w połączeniu z kodami innych użytkowników (tj. w eskorcie). W każdym przypadku zdalne centrum monitoringu powinno ustalić kod ustny, który osoba upoważniona poda w przypadku fałszywych alarmów, tak aby centrum monitoringu miało pewność, że dalsza reakcja na alarm nie jest konieczna. Podobnie jak w przypadku kodów dostępu, może również istnieć hierarchia kodów ustnych, powiedzmy, aby serwisant pieca mógł wejść do obszarów czujników w kuchni i piwnicy, ale nie do srebrnego skarbca w spiżarni. Istnieją również systemy, które pozwalają na wprowadzenie kodu przymusu i wyciszenie lokalnego alarmu, ale nadal uruchamiają zdalny alarm, aby wezwać policję do napadu.

Czujniki pożarowe mogą być izolowane, co oznacza, że po wyzwoleniu nie uruchomią głównej sieci alarmowej. Jest to ważne, gdy celowo wytwarzany jest dym i ciepło. Właściciele budynków mogą zostać ukarani grzywną za generowanie fałszywych alarmów, które marnują czas personelu ratunkowego.

Fałszywe i nieobecne alarmy

Departament Sprawiedliwości Stanów Zjednoczonych szacuje, że między 94% a 98% wszystkich połączeń alarmowych do egzekwowania prawa są fałszywe alarmy .

Niezawodność systemu i błędy użytkownika są przyczyną większości fałszywych alarmów, czasami nazywanych „uciążliwymi alarmami”. Fałszywe alarmy mogą być bardzo kosztowne dla samorządów, lokalnych organów ścigania, użytkowników systemów bezpieczeństwa i członków lokalnych społeczności. W 2007 roku Departament Sprawiedliwości poinformował, że w ciągu zaledwie jednego roku fałszywe alarmy kosztowały lokalne gminy i ich mieszkańców co najmniej 1,8 miliarda dolarów.

W wielu gminach w Stanach Zjednoczonych przyjęto zasady karania właścicieli domów i firm za wielokrotne aktywacje fałszywych alarmów z ich systemu bezpieczeństwa. Jeśli wiele fałszywych alarmów z tej samej nieruchomości będzie się powtarzać, właściwość ta może zostać nawet dodana do listy „brak odpowiedzi”, co uniemożliwia wysłanie policji do nieruchomości, z wyjątkiem zweryfikowanych sytuacji awaryjnych. Około 1% policyjnych wezwań alarmowych faktycznie dotyczy przestępstwa. Niepożądane alarmy pojawiają się, gdy niezamierzone zdarzenie wywołuje stan alarmowy przez normalnie działający system alarmowy. Fałszywy alarm występuje również w przypadku awarii systemu alarmowego, która skutkuje stanem alarmowym. We wszystkich trzech okolicznościach źródło problemu należy natychmiast znaleźć i naprawić, aby respondenci nie stracili zaufania do raportów o alarmach. Łatwiej jest rozpoznać fałszywe alarmy, ponieważ system jest zaprojektowany tak, aby reagować na ten stan. Alarmy awarii są bardziej kłopotliwe, ponieważ zwykle wymagają okresowych testów, aby upewnić się, że czujniki działają i że do monitora docierają prawidłowe sygnały. Niektóre systemy są przeznaczone do wykrywania problemów wewnętrznych, takich jak słabe lub rozładowane baterie, luźne połączenia, problemy z obwodem telefonicznym itp. Podczas gdy wcześniejsze uciążliwe alarmy mogły zostać wywołane przez małe zakłócenia, takie jak owady lub zwierzęta domowe, nowsze modele alarmów mają technologię pomiaru wielkość/masę obiektu powodującego zakłócenie, a tym samym potrafią decydować o stopniu zagrożenia, co jest szczególnie przydatne w przypadku alarmów antywłamaniowych.

Redukcja fałszywych alarmów

Wiele gmin w Stanach Zjednoczonych wymaga weryfikacji alarmu przed wysłaniem policji. W ramach tego podejścia firmy monitorujące alarmy muszą zweryfikować zasadność alarmów (z wyjątkiem alarmów napadowych , przymusu i paniki ) przed wezwaniem policji. Zweryfikowana odpowiedź zazwyczaj obejmuje wizualną weryfikację na miejscu włamania lub zdalną weryfikację audio lub wideo.

Właściciele domów i firm mogą teraz wybrać nowy typ panelu sterowania z klawiaturą, zaprojektowany w celu zmniejszenia liczby fałszywych alarmów.

W oparciu o standard o nazwie CP-01-2000, opracowany przez American National Standards Institute i Security Industry Association, nowa generacja paneli sterowania z klawiaturą ma na celu błąd użytkownika, wprowadzając dodatkowe środki ostrożności, które minimalizują nieuzasadnione wysyłanie służb ratowniczych.

Niektóre funkcje klawiatur CP-01 obejmują funkcję informowania o postępie, która emituje inny dźwięk w ciągu ostatnich 10 sekund opóźnienia, co przyspiesza wyjście z obiektu. Ponadto czas wyjścia podwaja się, jeśli użytkownik wyłączy funkcję ostrzegania wstępnego.

Inne „reguły” dotyczą braku wyjścia z obiektu, co skutkuje uzbrojeniem wszystkich linii w trybie obwodowym i jednorazowym, automatycznym restartem opóźnienia na wyjście. Jeśli jednak wystąpi błąd wyjścia, natychmiast rozlegnie się alarm lokalny.

Weryfikacja audio i wideo

Alarmy wykorzystujące audio, wideo lub połączenie technologii weryfikacji audio i wideo zapewniają firmom ochroniarskim, dyspozytorom, funkcjonariuszom policji i zarządcom nieruchomości bardziej wiarygodne dane do oceny poziomu zagrożenia wywołanego alarmem.

Techniki weryfikacji audio i wideo wykorzystują mikrofony i kamery do nagrywania częstotliwości audio, sygnałów wideo lub migawek obrazu. Źródłowe strumienie audio i wideo są przesyłane przez łącze komunikacyjne, zwykle sieć protokołu internetowego (IP), do stacji centralnej, gdzie monitory pobierają obrazy za pomocą zastrzeżonego oprogramowania. Informacje są następnie przekazywane organom ścigania i zapisywane w aktach zdarzeń, które można wykorzystać do zaplanowania bardziej strategicznego i taktycznego podejścia do majątku, a później jako dowody oskarżenia.

Przykładem działania tego systemu jest wyzwolenie przez pasywny czujnik podczerwieni lub inny czujnik określonej liczby klatek wideo przed i po wysłaniu zdarzenia do stacji centralnej.

Drugie rozwiązanie wideo można włączyć do standardowego panelu, który wysyła alarm do stacji centralnej. Po odebraniu sygnału przeszkolony specjalista ds. monitoringu uzyskuje dostęp do znajdującego się na miejscu cyfrowego rejestratora wideo (DVR) za pośrednictwem łącza IP, aby określić przyczynę aktywacji. W przypadku tego typu systemu wejście kamery do rejestratora odzwierciedla strefy i partycjonowanie panelu alarmowego, co umożliwia personelowi wyszukiwanie źródła alarmu w wielu obszarach.

Departament Sprawiedliwości Stanów Zjednoczonych stwierdza, że ustawodawstwo wymagające od firm alarmowych weryfikacji zasadności alarmu przed skontaktowaniem się z organami ścigania (powszechnie znane jako „zweryfikowana reakcja”) jest najskuteczniejszym sposobem ograniczenia fałszywych alarmów włamaniowych. Departament Sprawiedliwości uważa audio, wideo lub relację naocznego świadka za weryfikację legalności alarmu przeciwwłamaniowego.

Podział na strefy

Cross-strefing to strategia, która nie wymaga nowej klawiatury. Wykorzystując wiele czujników do monitorowania aktywności w jednym obszarze, oprogramowanie analizuje dane wejściowe ze wszystkich źródeł. Na przykład, jeśli czujnik ruchu zadziała w jednym obszarze, sygnał jest rejestrowany, a monitor centrali powiadamia klienta. Drugi sygnał alarmowy – odebrany w sąsiedniej strefie w krótkim czasie – jest potwierdzeniem, że monitor stacji centralnej musi natychmiast zażądać wysyłki. Zapewnia to zwiększoną ochronę i zabezpieczenie przed awarią, gdyby drzwi się otworzyły lub ptak zagrzechotał w zewnętrznym oknie.

Ulepszona weryfikacja połączeń

Ulepszona weryfikacja połączeń (ECV) pomaga zmniejszyć liczbę fałszywych wysyłek o 25-50%, jednocześnie chroniąc obywateli i jest obowiązkowa w kilku jurysdykcjach USA, chociaż branża alarmowa skutecznie sprzeciwiała się temu w innych. ECV wymaga, aby personel stacji centralnej próbował zweryfikować aktywację alarmu poprzez wykonanie co najmniej dwóch połączeń telefonicznych z dwoma różnymi numerami telefonów stron odpowiedzialnych przed wysłaniem organów ścigania na miejsce zdarzenia.

Pierwsze połączenie weryfikujące alarm trafia do lokalizacji, w której wywołał alarm. Jeśli kontakt z osobą nie zostanie nawiązany, nawiązywane jest drugie połączenie na inny numer. Drugi numer, zgodnie z najlepszymi praktykami, powinien być pod telefonem odbieranym nawet po godzinach, najlepiej telefonem komórkowym osoby decyzyjnej upoważnionej do żądania lub ominięcia pomocy w nagłych wypadkach.

ECV, ponieważ nie może potwierdzić rzeczywistego zdarzenia włamania i nie spowoduje priorytetowego wysłania przez organy ścigania, nie jest uważany za prawdziwą weryfikację alarmu przez branżę bezpieczeństwa.

Niezależna certyfikacja

Niektóre firmy ubezpieczeniowe i lokalne agencje wymagają, aby systemy alarmowe były instalowane w celu kodowania lub były certyfikowane przez niezależną stronę trzecią. System alarmowy musi mieć kontrolę konserwacyjną przeprowadzaną co 6–12 miesięcy (w Wielkiej Brytanii systemy sygnalizacji włamania i napadu „tylko dźwiękowe” wymagają rutynowej wizyty serwisowej raz na 12 miesięcy, a monitorowane systemy sygnalizacji włamania i napadu wymagają kontroli dwa razy na 12 miesięcy). -miesięczny okres) w celu zapewnienia prawidłowego działania wszystkich elementów wewnętrznych, czujników i zasilaczy. W przeszłości wymagało to obecności inżyniera serwisu alarmowego i przeprowadzenia kontroli. Dzięki wykorzystaniu łącza internetowego lub toru radiowego oraz kompatybilnego urządzenia nadawczego IP/radiowego (w obiekcie objętym alarmem) niektóre kontrole można teraz przeprowadzać zdalnie ze stacji centralnej.

Zobacz też

- Kontrola dostępu

- Zarządzanie alarmami

- Bezpieczeństwo drzwi

- Podwójna pętla

- Pogotowie

- Projekt środowiskowy

- Alarm przeciwpożarowy

- Wykrywacz zbicia szkła

- System wykrywania włamań na obwodzie

- Bezpieczeństwo fizyczne

- Oświetlenie bezpieczeństwa

- Przełącznik wandaloodporny

- Aktywowany głosem alarm wysyłany drogą radiową

Bibliografia

Źródła

- Chilo, José; Lindblad, Thomas (2008). „Bezprzewodowy system akwizycji danych wykorzystujący technologię Bluetooth do nagrań infradźwiękowych” . Obliczenia . 7 (2): 18–21. S2CID 109116579 .

- Lee, Seungmug; Wilson, Harry (2013-04-01). „Wpływ przestrzenny alarmów antywłamaniowych na spadek liczby włamań do mieszkań” . Dziennik bezpieczeństwa . 26 (2): 180–198. doi : 10.1057/sj.2012.8 . ISSN 0955-1662 . S2CID 154914584 .

- Chen, Pin-Wei; Młody, Gregory (grudzień 1984). „Czujnik wykrywania włamań z portem koncentrycznym”. Transakcje IEEE dotyczące anten i propagacji . 32 (12): 1313–1317. Kod Bib : 1984ITAP...32.1313C . doi : 10.1109/TAP.1984.1143256 . ISSN 1558-2221 .

Dalsza lektura

- Aii, N. Clifton. „Broadband CSV, XML Alarm data Standards” Auckland NZ, (2002)

- patent USA 6297844 , Nichani, Sanjay; Schatz, David A. & Shillman, Robert Joel, „Zasłona bezpieczeństwa wideo”, opublikowana 2 października 2001 r., przypisana do Cognex Corporation

- Trymer, H.William (1999). Zrozumienie i serwisowanie systemów alarmowych (3rd ed.). Boston: Butterworth-Heinemann. Numer ISBN 9780750672061. ( wymagana rejestracja )

- Walker, Filip (2005). Elektroniczne systemy bezpieczeństwa: redukcja fałszywych alarmów . Oksford: Newnes. Numer ISBN 9780750635431. ( wymagana rejestracja )

- Weber, Thad L. (1985). Systemy alarmowe i zapobieganie kradzieży (wyd. 2). Boston: Butterworth. OCLC 916164434 . ( wymagana rejestracja )

- "System alarmowy wilk straży" Chiny CN, (1998)