Bezpieczne upuszczenie - SecureDrop

| |

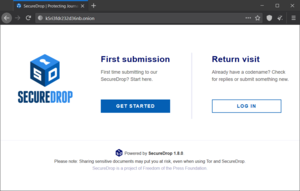

Zrzut ekranu z interfejsu SecureDrop Source.

| |

| Pierwotny autor (autorzy) | |

|---|---|

| Deweloper(zy) | Fundacja Wolność Prasy |

| Pierwsze wydanie | 15 października 2013 r |

| Wersja stabilna | 2.0.2 / 12 sierpnia 2021

|

| Magazyn | |

| Napisane w | Pyton |

| System operacyjny | Linux |

| Rodzaj | Bezpieczna komunikacja |

| Licencja | Powszechna Licencja Publiczna GNU Affero , wersja 3 |

| Strona internetowa | securedrop |

SecureDrop to bezpłatna platforma oprogramowania do bezpiecznej komunikacji między dziennikarzami a źródłami ( informatorami ). Został pierwotnie zaprojektowany i opracowany przez Aarona Swartza i Kevina Poulsena pod nazwą DeadDrop . James Dolan również współtworzył oprogramowanie.

Historia

Po śmierci Aarona Swartza, pierwsza instancja platformy została uruchomiona pod nazwą Strongbox przez pracowników The New Yorker w dniu 15 maja 2013 r. Fundacja Freedom of the Press Foundation przejęła rozwój DeadDrop pod nazwą SecureDrop i od tego czasu pomaga w jego instalacja w kilku organizacjach informacyjnych, w tym ProPublica , The Guardian , The Intercept i The Washington Post .

Bezpieczeństwo

SecureDrop korzysta z anonimowej sieci Tor, aby ułatwić komunikację między demaskatorami , dziennikarzami i organizacjami informacyjnymi. Witryny SecureDrop są zatem dostępne tylko jako usługi cebulowe w sieci Tor. Gdy użytkownik odwiedza witrynę SecureDrop, otrzymuje losowo wygenerowaną nazwę kodową. Ta nazwa kodowa służy do wysyłania informacji do konkretnego autora lub redaktora za pośrednictwem przesyłania. Dziennikarze śledczy mogą kontaktować się z demaskatorem za pośrednictwem wiadomości SecureDrop. Dlatego sygnalista musi zwrócić uwagę na swój losowy pseudonim.

System wykorzystuje prywatne, odseparowane serwery, które są w posiadaniu organizacji prasowej. Dziennikarze używają dwóch dysków flash USB i dwóch komputerów osobistych, aby uzyskać dostęp do danych SecureDrop. Pierwszy komputer osobisty uzyskuje dostęp do SecureDrop za pośrednictwem sieci Tor, a dziennikarz używa pierwszego dysku flash do pobrania zaszyfrowanych danych z bezpiecznego serwera upuszczania. Drugi komputer osobisty nie łączy się z Internetem i jest czyszczony przy każdym ponownym uruchomieniu. Drugi dysk flash zawiera kod deszyfrujący . Do drugiego komputera osobistego wkłada się pierwszy i drugi pendrive, a materiał staje się dostępny dla dziennikarza. Komputer osobisty jest wyłączany po każdym użyciu.

Freedom of the Press Foundation zapowiedziała, że przed wydaniem każdej większej wersji zostanie poddany audytowi kodu SecureDrop i środowiska bezpieczeństwa przez niezależną stronę trzecią, a następnie opublikuje wyniki. Pierwszy audyt został przeprowadzony przez badaczy bezpieczeństwa z Uniwersytetu Waszyngtońskiego i Bruce'a Schneiera . Drugi audyt przeprowadziła niemiecka firma ochroniarska Cure53 .

SecureDrop sugeruje źródła wyłączające JavaScript w celu ochrony anonimowości.

Wybitne organizacje korzystające z SecureDrop

Fundacja Wolności Prasy prowadzi teraz oficjalny katalog instancji SecureDrop. To jest częściowa lista wystąpień w znanych organizacjach prasowych.

| Nazwa organizacji | Data implementacji |

|---|---|

| Nowojorczyk | 15 maja 2013 |

| Forbes | 29 paź 2013 |

| Bivol | 30 paź 2013 |

| ProPublica | 27 sty 2014 |

| Przechwyt | 10 lut 2014 |

| Strażnik Zatoki San Francisco | 18 lut 2014 |

| Washington Post | 5 cze 2014 |

| Opiekun | 6 cze 2014 |

| Globus i poczta | 4 marca 2015 |

| Radio-Kanada | 20 sty 2016 |

| Kanadyjska Korporacja Nadawców | 29 sty 2016 |

| Powiązana prasa | 18 paź 2016 |

| New York Times | 15 grudnia 2016 |

| Wiadomości BuzzFeed | 21 grudnia 2016 |

| USA dziś | 22 lut 2017 |

| Aktualności Bloomberga | Nieznany |

| Dziennik Wall Street | Nieznany |

| Afterposten | Nieznany |

| Ujawniać | Nieznany |

| Australijska Korporacja Nadawców | 28 lis 2019 |

Nagrody

- 2016: Fundacja Wolnego Oprogramowania , Nagroda Wolnego Oprogramowania, Nagroda za Projekty Pożytku Społecznego