Ocena inteligencji - Intelligence assessment

Ocena inteligencji to opracowywanie prognoz zachowań lub zalecanych kierunków działań kierowanych do kierownictwa organizacji, w oparciu o szeroki zakres dostępnych jawnych i ukrytych informacji . Oceny są opracowywane w odpowiedzi na wymagania deklaracji przywódczych, aby wpływać na podejmowanie decyzji. Ocena może być dokonana w imieniu organizacji państwowej , wojskowej lub komercyjnej z zakresem dostępnych dla każdej z nich źródeł informacji.

Ocena wywiadowcza dokonuje przeglądu dostępnych informacji i wcześniejszych ocen pod kątem ich przydatności i aktualności. Tam, gdzie potrzebne są dodatkowe informacje, analityk może skierować zbiórkę.

Studia wywiadowcze to dyscyplina naukowa zajmująca się oceną danych wywiadowczych, w szczególności odnosząca się do stosunków międzynarodowych i nauk wojskowych.

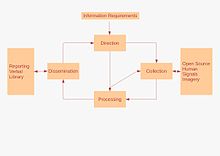

Proces

Ocena wywiadowcza opiera się na wymaganiach lub potrzebach klienta, które mogą być stałymi wymaganiami lub dostosowane do konkretnej okoliczności lub żądania informacji (RFI). „Wymaganie” jest przekazywane do agencji oceniającej i przetwarzane przez cykl wywiadowczy , ustrukturyzowaną metodę odpowiadania na RFI.

RFI może wskazywać, w jakim formacie wnioskodawca preferuje konsumpcję produktu.

RFI jest przeglądany przez Menedżera Wymagań, który następnie kieruje odpowiednie zadania w odpowiedzi na żądanie. Będzie to obejmować przegląd istniejącego materiału, wyznaczenie nowego produktu analitycznego lub zebranie nowych informacji w celu analizy.

Nowe informacje mogą być gromadzone za pośrednictwem jednej lub kilku różnych dyscyplin gromadzenia; źródła ludzkie , przechwytywanie informacji elektronicznych i komunikacyjnych , obrazy lub źródła otwarte . Charakter RFI i pośpiech w nim umieszczony mogą wskazywać, że niektóre rodzaje zbierania danych są nieodpowiednie ze względu na czas potrzebny na zebranie lub zweryfikowanie zebranych informacji. Dyscypliny gromadzenia danych wywiadowczych oraz wykorzystywane źródła i metody są często ściśle tajne i podzielone na sekcje, a analitycy wymagają odpowiedniego, wysokiego poziomu poświadczenia bezpieczeństwa .

Proces pozyskiwania znanych informacji o sytuacjach i podmiotach istotnych dla RIF, charakteryzowania tego, co jest znane oraz próby prognozowania przyszłych zdarzeń, określa się mianem oceny, analizy lub przetwarzania „ wszystkich źródeł ” . Analityk korzysta z wielu źródeł, aby wzajemnie potwierdzać lub wykluczać zebrane informacje, dochodząc do wniosku wraz z miarą zaufania wokół tego wniosku.

Jeżeli istnieją już wystarczające aktualne informacje, analiza może zostać zlecona bezpośrednio, bez odwoływania się do dalszego gromadzenia.

Analiza jest następnie przekazywana z powrotem zleceniodawcy we wskazanym formacie, chociaż z zastrzeżeniem ograniczeń dotyczących zarówno RFI, jak i metod użytych w analizie, format może zostać udostępniony również do innych zastosowań i odpowiednio rozpowszechniony . Analiza zostanie napisana na określonym poziomie klasyfikacji z potencjalnie dostępnymi alternatywnymi wersjami na kilku poziomach klasyfikacji w celu dalszego rozpowszechniania.

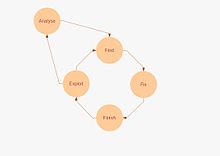

Cykl inteligencji zorientowany na cel

Podejście to, znane jako Find-Fix-Finish-Exploit- Assess ( F3EA ), jest uzupełnieniem cyklu wywiadowczego i koncentruje się na samej interwencji, w której przedmiot oceny jest wyraźnie określony, a istnieją przepisy umożliwiające podjęcie jakiejś formy interwencji przeciwko w tym temacie, można zastosować podejście oceny zorientowane na cel.

Identyfikuje się temat działania lub cel i początkowo podejmuje się wysiłki w celu znalezienia celu dalszego rozwoju. To działanie pozwoli określić, gdzie interwencja przeciwko celowi przyniesie najbardziej korzystne efekty.

Po podjęciu decyzji o interwencji podejmowane są działania mające na celu ustalenie celu, potwierdzając, że interwencja będzie miała duże prawdopodobieństwo powodzenia i ograniczając zdolność celu do podjęcia samodzielnych działań.

W fazie końcowej przeprowadzana jest interwencja, potencjalnie aresztowanie lub zatrzymanie lub zastosowanie innych metod poboru.

Po interwencji następuje eksploatacja celu, co może prowadzić do dalszego udoskonalenia procesu dla celów powiązanych. Dane wyjściowe z etapu eksploatacji zostaną również przekazane do innych działań związanych z oceną danych wywiadowczych.

Zobacz też

- Inteligencja ze wszystkich źródeł

- Cykl inteligencji

- Lista dyscyplin zbierania danych wywiadowczych

- Wywiad wojskowy

- Nadzór

- Ocena zagrożeń

- Studia kontraktów terminowych

Bibliografia

Dalsza lektura

- Ankiety

- Andrzeju, Krzysztofie. Tylko dla prezydenta: Tajny wywiad i amerykańska prezydencja od Waszyngtonu do Busha (1996)

- Black, Ian and Morris, Tajne wojny Benny Israela: historia izraelskich służb wywiadowczych (1991)

- Bungert, Heike i in. wyd. Tajna inteligencja w XX wieku (2003) eseje uczonych

- Dulles, Allen W. Rzemiosło inteligencji: legendarny amerykański mistrz szpiegowski o podstawach gromadzenia informacji wywiadowczych dla wolnego świata (2006)

- Kahn, David The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet (1996), 1200 stron

- Lerner, K. Lee i Brenda Wilmoth Lerner, wyd. Encyklopedia Szpiegostwa, Wywiadu i Bezpieczeństwa (2003), 1100 stron. 850 artykułów, najsilniejsze w technologii

- Odom, Gen. William E. Naprawianie inteligencji: dla bezpieczniejszej Ameryki, wydanie drugie (Yale Nota Bene) (2004)

- O'Toole, George. Honorowa zdrada: historia amerykańskiego wywiadu, szpiegostwo, tajne działania od rewolucji amerykańskiej do CIA (1991)

- Owena, Dawida. Ukryte sekrety: pełna historia szpiegostwa i technologii wykorzystywanej do jego wspierania (2002), popularna

- Richelson, Jeffery T. Stulecie szpiegów: inteligencja w XX wieku (1997)

- Richelson, Jeffery T. The US Intelligence Community (4 wyd. 1999)

- Shulsky, Abram N. i Schmitt, Gary J. "Silent Warfare: Understanding the World of Intelligence" (3rd ed. 2002), 285 stron

- Zachód, Nigel. MI6: Brytyjskie Operacje Tajnej Służby Wywiadowczej 1909-1945 (1983)

- Zachód, Nigel. Tajna wojna: historia SOE, brytyjskiej organizacji sabotażu wojennego (1992)

- Wohlstetter, Roberto. Pearl Harbor: Ostrzeżenie i decyzja (1962)

- Pierwsza Wojna Swiatowa

- Pszczoły, Patryku. Pokój 40 . (1982). Obejmuje złamanie niemieckich szyfrów przez wywiad RN, w tym łapówkę turecką, telegram Zimmermanna i porażkę w Jutlandii.

- May, Ernest (red.) Poznać swoich wrogów: Ocena inteligencji przed dwiema wojnami światowymi (1984)

- Tuchman, Barbara W. Telegram Zimmermanna (1966)

- Yardley, Herbert O. Amerykańska Czarna Izba (2004)

- II wojna światowa

- 1931-1945

- Babington Smith, Konstancja . Air Spy: the Story of Photo Intelligence in World War II (1957) – pierwotnie opublikowany jako Evidence in Camera w Wielkiej Brytanii

- Pszczoły, Patryku. Wyjątkowy wywiad: historia Centrum Wywiadu Operacyjnego Admiralicji, 1939-1945 (1977)

- Hinsley, FH British Intelligence w II wojnie światowej (1996) (skrócona wersja wielotomowej oficjalnej historii)

- Jones, RV Najbardziej tajna wojna: brytyjska inteligencja naukowa 1939-1945 (2009)

- Kahna, Dawida. Szpiedzy Hitlera: niemiecki wywiad wojskowy podczas II wojny światowej (1978)

- Kahna, Dawida. Zdobycie Enigmy: wyścig o złamanie niemieckich kodów U-Bootów, 1939–1943 (1991)

- Kitsonie, Szymonie. Polowanie na nazistowskich szpiegów: walka ze szpiegostwem w Vichy we Francji , Chicago: University of Chicago Press, (2008). ISBN 978-0-226-43893-1

- Lewina, Ronalda. Amerykańska magia: kody, szyfry i klęska Japonii (1982)

- May, Ernest (red.) Poznać swoich wrogów: Ocena inteligencji przed dwiema wojnami światowymi (1984)

- Smith, Richard Harris. OSS: Tajna Historia Pierwszej Centralnej Agencji Wywiadowczej Ameryki (2005)

- Stanley, Roy M. II wojny światowej Photo Intelligence (1981)

- Wark, Wesley K. The Ultimate Enemy: brytyjski wywiad i nazistowskie Niemcy, 1933-1939 (1985)

- Wark, Wesley K. „Cryptographic Innocence: Początki Signals Intelligence w Kanadzie w II wojnie światowej”, w: Journal of Contemporary History 22 (1987)

- Era zimnej wojny

- 1945-1991

- Aldrich, Richard J. Ukryta ręka: Tajny wywiad Wielkiej Brytanii, Ameryki i zimnej wojny (2002).

- Ambrose, Szpiedzy Stephena E. Ike'a: Eisenhower i Intelligence Establishment (1981).

- Andrzej, Krzysztof i Wasilij Mitrochin. Miecz i tarcza: Archiwum Mitrokhina i tajna historia KGB (1999)

- Andrew, Christopher i Oleg Gordievsky. KGB: Wewnętrzna historia operacji zagranicznych od Lenina do Gorbaczowa (1990).

- Bogle, Lori, wyd. Szpiegostwo i szpiegostwo z czasów zimnej wojny (2001), eseje uczonych

- Gotowanie, Graham. Tajni studenci na paradzie: wspomnienia z zimnej wojny JSSL, CRAIL , PlaneTree, 2005. ISBN 1-84294-169-0

- Dorrilu, Stefanie. MI6: Wewnątrz tajnego świata Tajnej Służby Wywiadowczej Jej Królewskiej Mości (2000).

- Dziak, John J. Chekisty. Historia KGB (1988)

- Elliott, Geoffrey i Shukman, Harold. Tajne sale lekcyjne. Nieopowiedziana historia zimnej wojny . Londyn, St Ermin's Press, wydanie poprawione, 2003. ISBN 1-903608-13-9

- Koehler, John O. Stasi: Nieopowiedziana historia tajnej policji NRD (1999)

- Ostrowski, Wiktor na drodze oszustwa (1990)

- Persico, Józefie . Casey: The Lives and Secrets of William J. Casey – Od OSS do CIA (1991)

- Prados, John. Tajne wojny prezydentów: tajne operacje CIA i Pentagonu od czasów II wojny światowej (1996)

- Rositzke, Harry. Tajne operacje CIA: szpiegostwo, kontrwywiad i tajne działania (1988)

- Trahair, Richard CS Encyclopedia of Cold War Espionage, Spies and Secret Operations (2004) , autorstwa australijskiego uczonego; zawiera doskonałe wprowadzenie historiograficzne

- Weinstein, Allen i Aleksander Wasiliew. Nawiedzony las: sowieckie szpiegostwo w Ameryce — epoka Stalina (1999).